Індійські виробники та постачальники послуг використовують NVIDIA Omniverse для планування та автоматизації виробництва. Ola Electric та Reliance Industries використовують Omniverse для прискорення виходу на ринок та планування виробництва сонячних панелей, демонструючи потужність ШІ в обробній промисловості Індії.

У статті журналу Microsoft Visual Studio Magazine за жовтень 2024 року демонструється бінарна класифікація за алгоритмом Winnow з використанням набору даних про результати голосування в Конгресі. Навчання моделі Winnow передбачає коригування вагових коефіцієнтів на основі прогнозованих і фактичних результатів, при цьому значення альфа зазвичай встановлюється на рівні 2.0.

GeForce NOW представляє Call of Duty: Black Ops 6 та романтичну SaGa 2: Revenge of the Seven, а також інші нові ігри. Black Ops 6 має систему омнімобілізації та 16 нових карт, а Romancing SaGa 2 - це ремейк з новими можливостями та захопливим сюжетом.

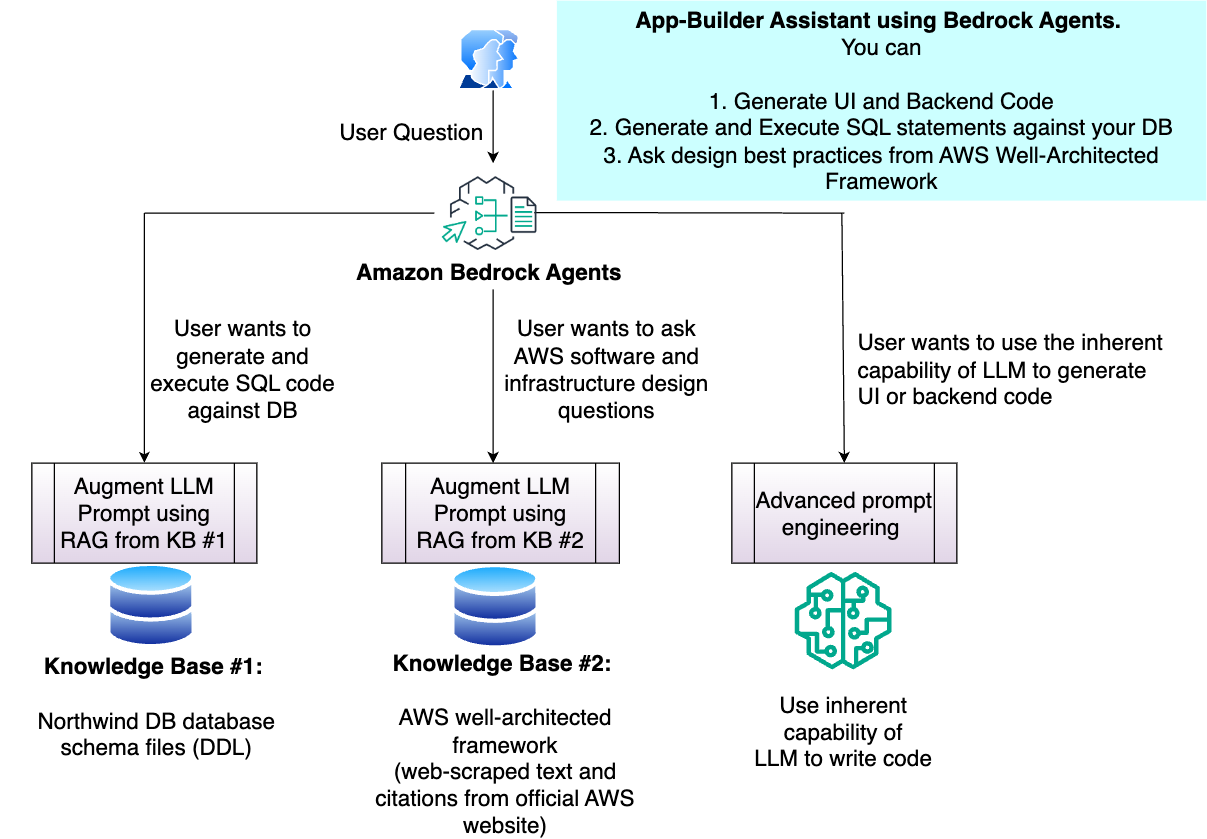

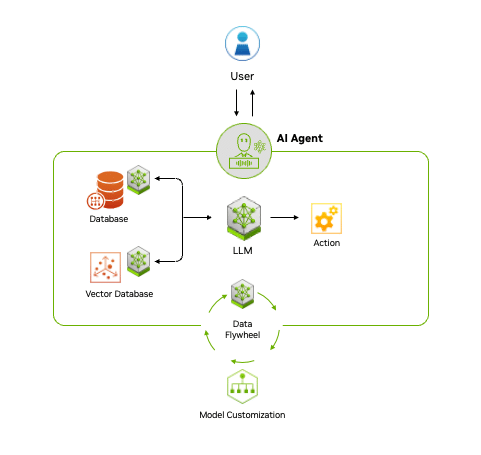

Amazon Bedrock Agents використовують великі мовні моделі для створення динамічних бізнес-процесів з ітеративними циклами зворотного зв'язку. Вони прискорюють розробку генеративних додатків зі штучним інтелектом, оптимізують робочі процеси та зменшують витрати.

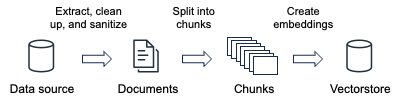

Великі мовні моделі (ВММ) є універсальними, вони здатні трансформувати створення контенту та пошукові системи. Доповнена генерація пошуку (RAG) оптимізує виведення LLM, посилаючись на зовнішні бази знань, підвищуючи релевантність і точність.

Amazon Web Services пропонує рішення для штучного інтелекту, такі як Post Call Analytics, щоб покращити обслуговування клієнтів, надаючи дієві висновки із записів дзвінків. Amazon Q у QuickSight дозволяє користувачам легко аналізувати дані після дзвінків і створювати візуалізації для прийняття рішень на основі даних.

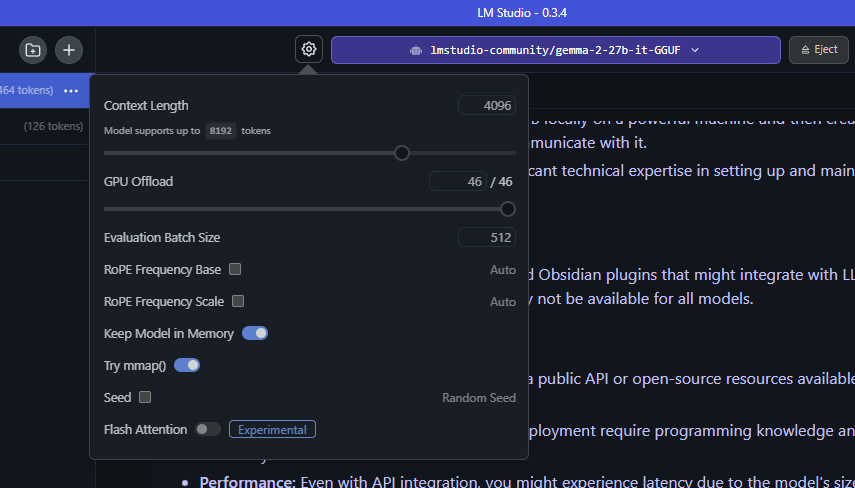

Великі мовні моделі (LLM) трансформують продуктивність у таких завданнях, як складання документів і відповіді на запитання. Графічні процесори NVIDIA RTX дозволяють локально запускати LLM, оптимізуючи прискорення та продуктивність ШІ завдяки розвантаженню графічного процесора та LM Studio.

Метаморфози ML, процес, що об'єднує різні моделі разом, може значно покращити якість моделей, виходячи за рамки традиційних методів навчання. Дистиляція знань переносить знання з великої моделі в меншу, більш ефективну, що призводить до швидших і легших моделей з покращеною продуктивністю.

Стартап Anthropic, що займається розробкою штучного інтелекту, представив Claude, агента, здатного виконувати комп'ютерні завдання, такі як переміщення курсору миші та набір тексту, що викликає занепокоєння з приводу потенційного скорочення робочих місць. Claude від Anthropic тепер може заповнювати форми, планувати прогулянки та створювати веб-сайти, демонструючи розвиток технології штучного і...

Національна служба охорони здоров'я Англії випробує «надлюдський» інструмент штучного інтелекту Aire, який прогнозує ризик захворювання та ранньої смерті пацієнта на основі результатів ЕКГ. Технологія Aire зчитує ЕКГ-тести, щоб виявити невидимі проблеми, пропонуючи потенційні можливості для порятунку життя.

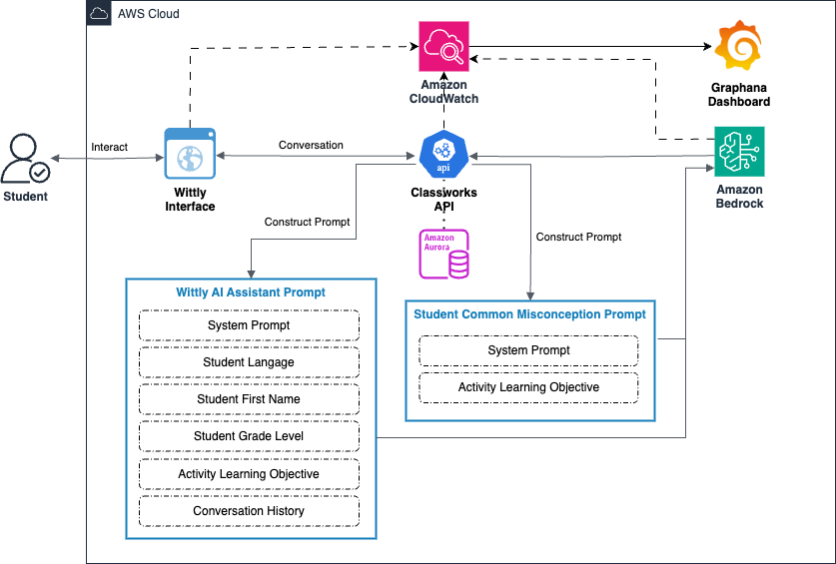

Classworks представляє Wittly, навчального асистента на основі штучного інтелекту на Amazon Bedrock, який забезпечує персоналізоване навчання та зменшує навантаження на вчителя. Wittly використовує Claude Sonnet від Anthropic, щоб пропонувати індивідуальну підтримку та сприяти самокерованому навчальному середовищу в масштабах.

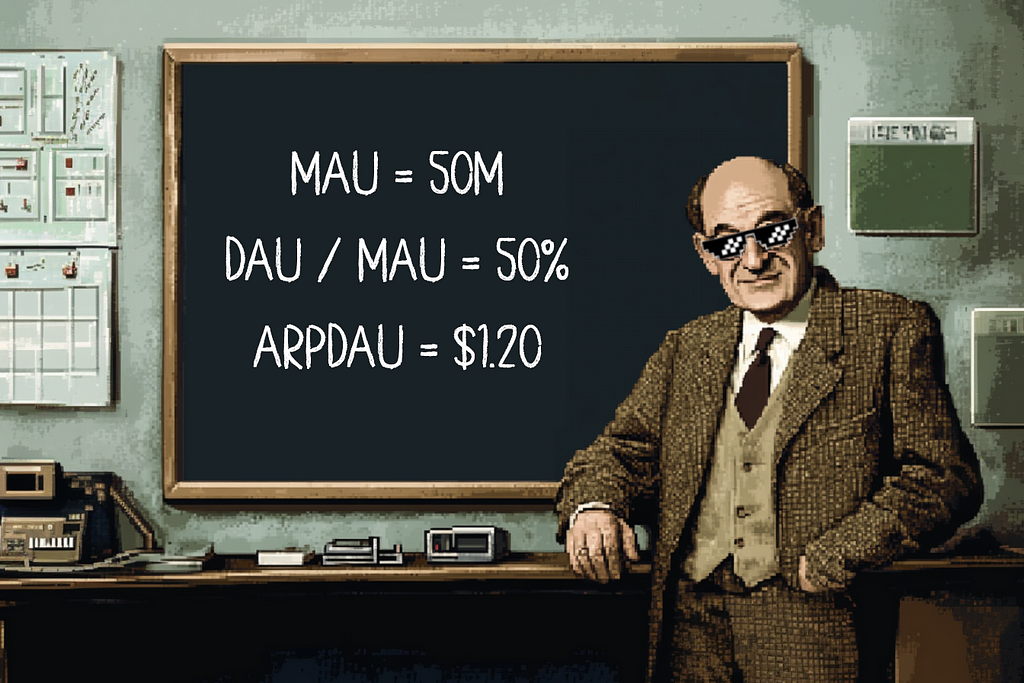

Фізик Енріко Фермі оцінював потужність ядерної бомби за допомогою паперу, а не надсучасного обладнання. Швидкі та брудні наближення часто призводять до кращих рішень, ніж складні моделі.

Мати подала до суду на Character.ai після смерті сина через одержимість чат-ботом. У позові йдеться про недбалість і протиправну смерть.

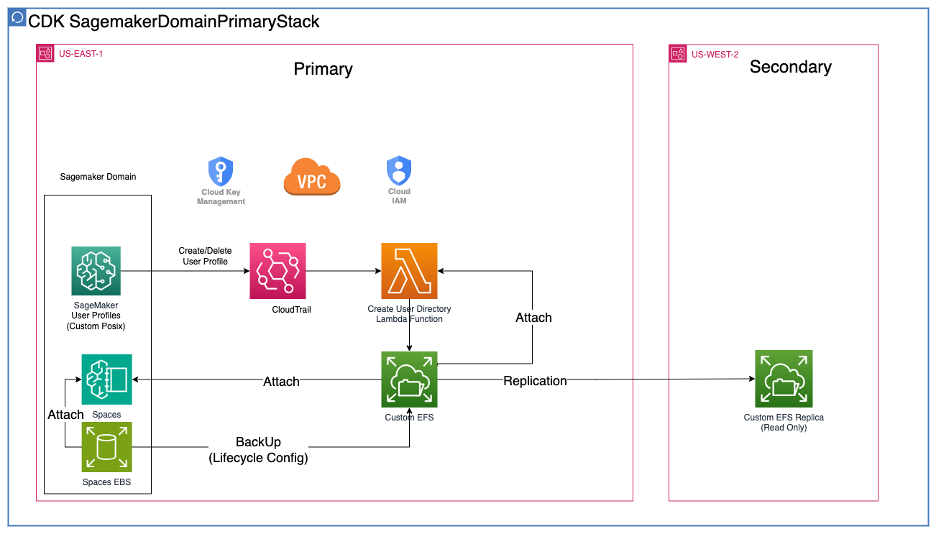

Amazon SageMaker пропонує безшовну платформу ML в AWS. Нові функції, такі як SageMaker Studio, покращують можливості співпраці та аварійного відновлення для аналітиків даних та інженерів з машинного навчання.

Чат-боти використовують генеративний ШІ для відповідей. Агентний ШІ автономно вирішує складні завдання, підвищуючи продуктивність у різних галузях.