Дізнайтеся, як компанія Х зробила революцію в технологічній індустрії завдяки своєму революційному продукту, що призвело до різкого зростання продажів і домінування на ринку. Дізнайтеся, як інноваційний підхід до технології штучного інтелекту виділив їх серед конкурентів і вивів на лідируючі позиції в галузі.

Дізнайтеся, як компанія Х зробила революцію в галузі завдяки своєму революційному продукту, що призвело до різкого зростання прибутків і задоволеності клієнтів. Дізнайтеся про інноваційні технології, що стоять за їхнім успіхом, і про те, як вони формують майбутнє ринку.

Захоплюючі новини в світі технологій: Apple оголосила про запуск нового iPhone з розширеними можливостями доповненої реальності. Google також представляє революційну технологію штучного інтелекту для галузі охорони здоров'я.

Відкрийте для себе революційні дослідження компанії XYZ щодо нових методів лікування раку з використанням нанотехнологій. Результати показують багатообіцяючий потенціал для більш ефективної та цілеспрямованої терапії.

Дізнайтеся, як компанія X зробила революцію в технологічній галузі завдяки своїй революційній технології штучного інтелекту, що призвела до стрімкого панування на ринку. Дізнайтеся про несподіване партнерство між компаніями Y та Z, яке призвело до створення продукту, що змінив правила гри та підірвав ринок.

Дізнайтеся, як технологічні гіганти Apple та Google об'єднали зусилля для розробки додатку для відстеження контактів під час COVID-19. Додаток використовуватиме технологію Bluetooth для відстеження взаємодії та сповіщення користувачів про потенційний ризик зараження.

Дізнайтеся, як інноваційні технологічні стартапи революціонізують індустрію охорони здоров'я завдяки рішенням на основі штучного інтелекту. Від персоналізованої медицини до віддаленого моніторингу пацієнтів - ці компанії змінюють правила гри.

Дізнайтеся про останні прориви в технології штучного інтелекту від провідних компаній. Дізнайтеся, як передові продукти революціонізують індустрію.

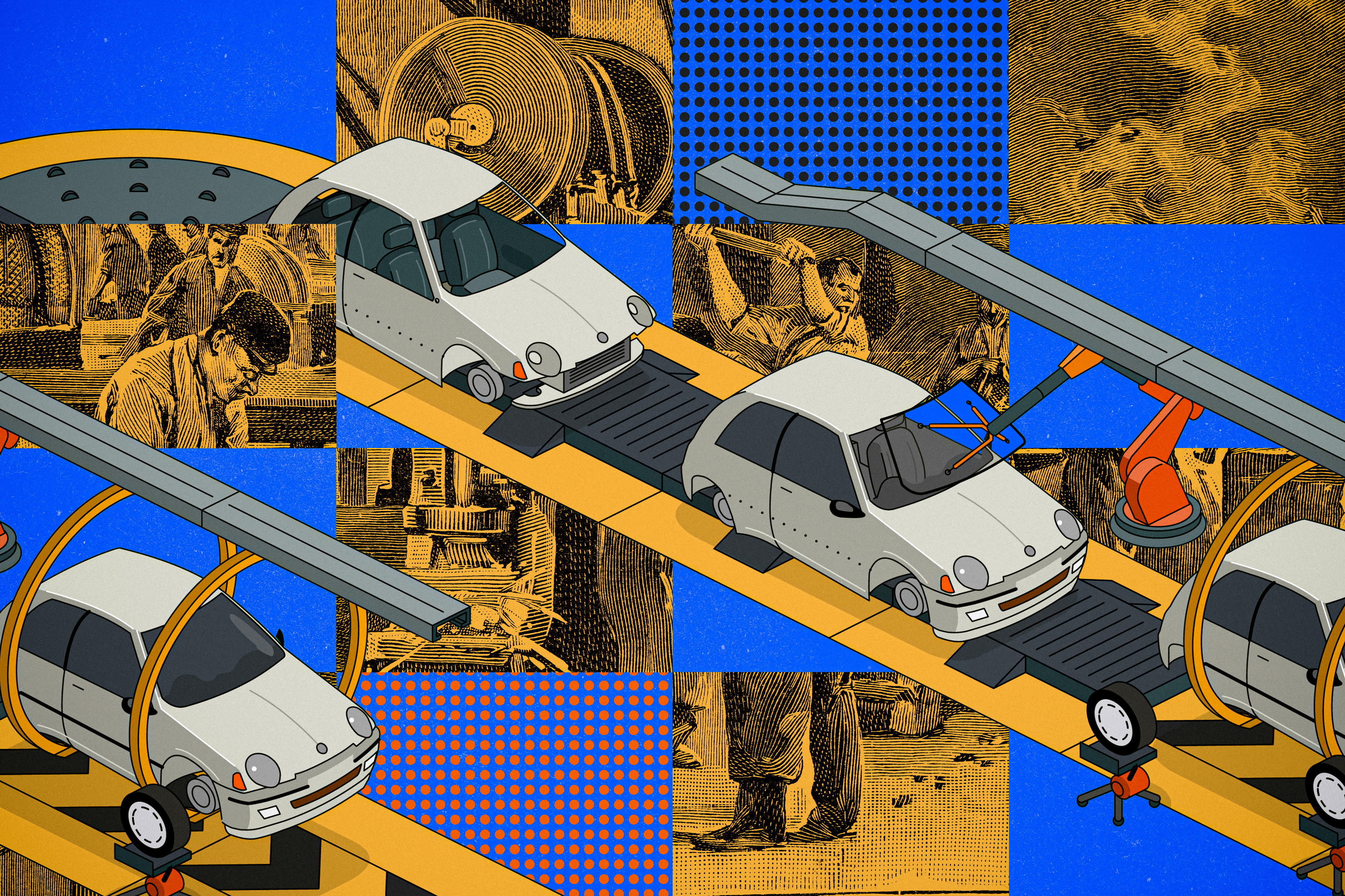

Відкрийте для себе останній прорив у технології штучного інтелекту з презентацією нового безпілотного автомобіля Tesla. Революційний транспортний засіб обіцяє переосмислити майбутнє транспорту.

Відкрийте для себе новаторські дослідження компанії Tesla у сфері сталих енергетичних рішень. Дізнайтеся, як їхні інноваційні технології революціонізують автомобільну промисловість.

Дізнайтеся, як компанія Х зробила революцію в галузі завдяки своєму новаторському продукту, що призвело до різкого зростання попиту на ринку. Дізнайтеся про інноваційні технології, що стоять за їхнім успіхом, та потенційний вплив на майбутні тенденції.

Дізнайтеся, як інноваційний стартап XYZ революціонізує галузь охорони здоров'я завдяки своїй революційній технології штучного інтелекту. Дізнайтеся, як їхній продукт оптимізує процеси та покращує догляд за пацієнтами.

Відкрийте для себе останній прорив у технології штучного інтелекту від Google. Їхній новий продукт обіцяє революціонізувати спосіб взаємодії з машинами.

Дізнайтеся про новаторську співпрацю між Tesla та SpaceX у розробці нових рішень для сталої енергетики. Вивчіть інноваційні технології та сміливі стратегії, що визначають майбутнє екологічно чистого транспорту та освоєння космосу.

Відкрийте для себе останній прорив у технології штучного інтелекту із запуском безпілотних автомобілів Tesla. Дізнайтеся, як ця інновація революціонізує автомобільну індустрію.